Saps què seria o què suposaria Realitzar l'ONU MitM (home al mig) amb Ettercap?

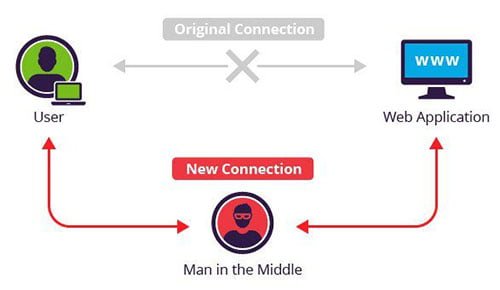

MitM és un atac que consisteix en què ens introduïm en meitat d'un intercanvi de dades que s'estigui donant entre dos equips o sistemes. La intenció és que, a mesura que el trànsit passi per nosaltres, interceptemos els paquets i puguem desxifrar dades d'interès.

Aquest s'utilitza, per cibercriminals, De manera destructiva, si bé, també es tracta d'un procediment dut a terme en auditories per comprovar com és la seguretat de la xarxa o dels programaris.

Sabent que això passa sovint, és lògic pensar en la importància de la seguretat de dades per a les empreses, Per exemple, ja que ningú vol tenir espies que es sàpiguen què enviem i, el pitjor de tot, que el treballin per obtenir informació que ens pot fer vulnerables.

Com es realitza un MitM (Man in the Middle) amb Ettercap

Per simular aquest tipus d'atacs necessitarem dues màquines víctima (Un servidor i un equip d'aquesta xarxa empresarial), o bé un router i la màquina que serà la víctima, Incloent, a més, el nostre equip. Per practicar, podem fer proves amb tres equips virtuals, per exemple.

En primer lloc, obrim el ettercap en la seva versió gràfica en l'equip encarregat de realitzar l'atac. Normalment, se sol executar en Linux. Per això seguim els passos que s'expliquen a continuació:

- Premem sobre el menú Aplicacions.

- Seleccionem el programa Kali Linux / Ensumant / Enverinament de xarxes / Ettercap-graphical.

- S'obre la pantalla inicial del programa.

- Per començar a treballar, a la zona del menú superior seleccionem l'opció Sniff / Unfied sniffing.

Ara hem de seleccionar la targeta de xarxa o interfície de xarxa virtual corresponent. La xarxa escollida ha de ser la que hagueu configurat amb una IP que es trobi dins del rang de xarxa de la víctima. Per aquest motiu aquesta dada hauríem conèixer-o esbrinar d'inici. Això es pot fer amb moltes aplicacions per a mòbils o ordinadors que es troben a Internet.

Després d'aquest pas, ens van a aparèixer nous menús a la part superior del programa.

- Marquem Hosts / Scan for Hosts perquè et mostri els equips que hi ha en aquest rang de xarxa. Apareixen els equips amb els seus IPS i la seva direcció.

- Per escollir el nostre objectiu, vam seleccionar la IP correcta li donem al botó Add to TARGET1; podem fer el mateix amb altres Ips.

- Perquè les víctimes es creguin que el nostre equip és un altre de la xarxa, premem sobre el menú MITM / ARP Poisoning.

- Ens sortirà una altra pantalla en què hem de seleccionar l'opció Sniff Remote Connections.

- Després, farem clic sobre el botó D'acord.

- Premem sobre el botó del menú superior Start / Start Sniffing.

Per comprovar que hem seguit bé els passos, Només hem d'anar a un dels equips que estem espiant i obrir la comanda executar.

Des d'aquí executem un arp i ens van a aparèixer tots els equips de la xarxa, incloent la nova IP que se li ha assignat a l'equip espia dins del nostre rang.

Després, anem a una pantalla d'ordres de l'equip i executem la comanda sslstrip. Amb això aconseguirem que les webs segures SSL (https) Es converteixin en simples (http) I que, així, el nostre Ettercap pugui treure les contrasenyes.

Per provar que ho hem fet bé, Anem a un dels equips espiats i tractem d'entrar en alguna web segura (Per exemple Instagram o Facebook). Si ens fixem en el registre de Ettercap podrem veure que apareixen les dades introduïdes en l'usuari i contrasenya. Però mitjançant l'ús de filtres podrem accedir a altres dades com, per exemple, si l'ordinador espiat accedeix a un servidor de correu electrònic, veure dades sobre les seves safates de correu ...

Bé, i amb això donem per finalitzat aquesta mini guia de com realitzar un MitM (Man in the Middle) amb Ettercap, Ja pots sentir-te tot un hacker. T'ha semblat útil? Si és així no dubtis en compartir-lo i deixar-nos un comentari. D'altra banda pots consultar-nos qualsevol dubte o pregunta que puguis tenir simplement fent clic en el següent enllaç: contactar amb nosaltres. Una salutació i fins la propera!