Enjoy a good security system in the service network in the industry is something we all want, so,,es,at all levels. In fact, it is not necessary to have a relationship with the networks. Who does not want maximum security for your business, whatever kind it is?,,es,To achieve must carry out a series of,,es,which of course include consulting work, but beyond that the employer himself can make or send to do to carry out efficient maintenance of the network system.,,es,industrial protocols, PLCs, firewalls, HMI, hubs, MES, SCADA systems, routers and other elements converge in,,es,require that:,,es,If you consider the latencies of each of the processes.,,gl It is important to have a good cybersecurity in industrial networks en todos los niveles. De hecho, no es necesario que exista una relación con las redes. ¿Quién no quiere la máxima seguridad para su negocio, sea del tipo que sea?

But if we continue talking of Cyber Security, para conseguirlo hay que llevar a cabo una serie de practices the cybersecurity of industrial networks que, por supuesto incluyen el trabajo de consultorías, pero que van más allá y que el propio empresario puede hacer o mandar hacer para llevar a cabo un mantenimiento eficiente del sistema de redes.

The needs of industrial networks

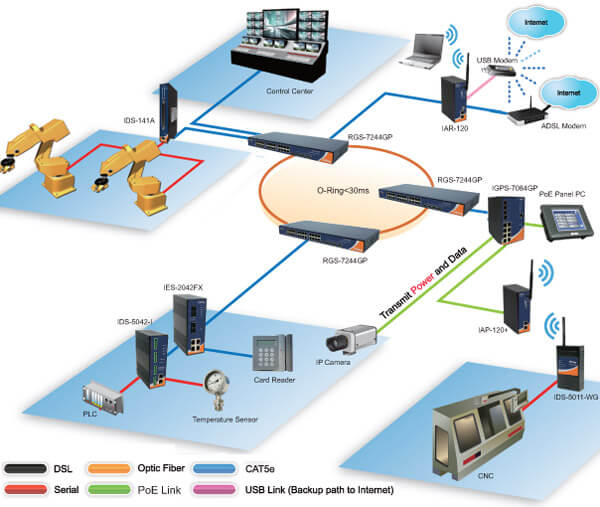

Protocolos industriales, PLCs, firewalls, HMI, hubs, MES, sistemas SCADA, routers y demás elementos que convergen en quality industrial networks precisan que:

- Se consideren las latencias de cada uno de los procesos.

- Both equipment and communications are available and operating and maintain the integrity and confidential.,,es,recovery times once suffered drops are optimized.,,es,And how do you get all that? For integrating and implementing some,,es,. Take note!,,es,The first action passes make a,,es,it is not invasive. This will allow to analyze what the current traffic and visibility between network segments.,,es,: Identify the vulnerabilities that are specific to real time on each of the parts of the systems.,,es

- Se optimicen los tiempos de recuperación una vez sufridas caídas.

Cyber security practices to meet the needs of industrial networks

¿Y cómo se consigue todo eso? Pues integrando e implementando algunas practices for cybersecurity in industrial networks. ¡Toma nota!

- Audits: La primera actuación pasa por realizar una network auditing que no sea invasiva. Esta va a permitir analizar cuál es el estado actual del tráfico así como de la visibilidad entre segmentos de la red.

- Vulnerabilities: Identificar las vulnerabilidades que son específicas a tiempo real en cada una de las partes de los sistemas.

- OT Networks: The OT networks must physically and logically segmented. In addition, it will be advisable to fortify with DPI firewalls and apply the rules that apply.,,es,If we simulate attacks as cracking of passwords or denial of service, we can observe and understand the behavior of the network as each intrusive impact without exposing to work in an uncontrolled environment.,,es,: Designing redundant network topologies with specific means and protocols such as MRP, VRRP or RSTP.,,es,Intrusion detection systems: systems incorporate some non-invasive detection of intruders who work based on behaviors or signatures.,,es,and systems more or less extensive networks.,,es

- Simulations: Si simulamos ataques como crackeo de passwords o denegaciones de servicio, podremos observar y conocer el comportamiento de la red según cada incidencia intrusiva sin exponernos a trabajar en un entorno no controlado.

- Design of topologies: Diseñar topologías redundantes de red con medios y protocolos específicos como MRP, VRRP o RSTP.

- Sistemas de detección de intrusos: Incorporar algunos sistemas de detección de intrusos no invasivos que trabajen en base a comportamientos o firmas.

To carry out these practices for cybersecurity in industrial networks It is necessary to have a industrial cybersecurity training y sistemas de redes más o menos amplia.

Most will have to be done by a professional with years of experience consulting can be a proven success.,,es,However, once I have done, getting the proper training, any worker, or someone from whom you hire branch to it-can perform some of these practices cybersecurity.,,es,For that,,,es,Initial may be sufficient, provided that it is accompanied by periodic services of a consultant who works from time to time, at a much deeper level, such as,,es,2017-03-17T12: 04: 54 00: 00,,zh-CN,June 14th, 2017,,en,June 7th, 2017,,en,May 24th, 2017,,en,May 18th, 2017,,en,May 2nd, 2017,,en

Sin embargo, una vez hecho esto, recibiendo la formación adecuada, cualquier trabajador -o alguien de la rama a quien contrates para ello- podrá realizar algunas de estas prácticas de ciberseguridad.

For it, receive training in cybersecurity inicial puede ser suficiente, siempre que esta vaya acompañada de servicios periódicos de una consultoría que trabaje, cada cierto tiempo, a un nivel mucho más profundo, como puede ser NetCloud Engineering.