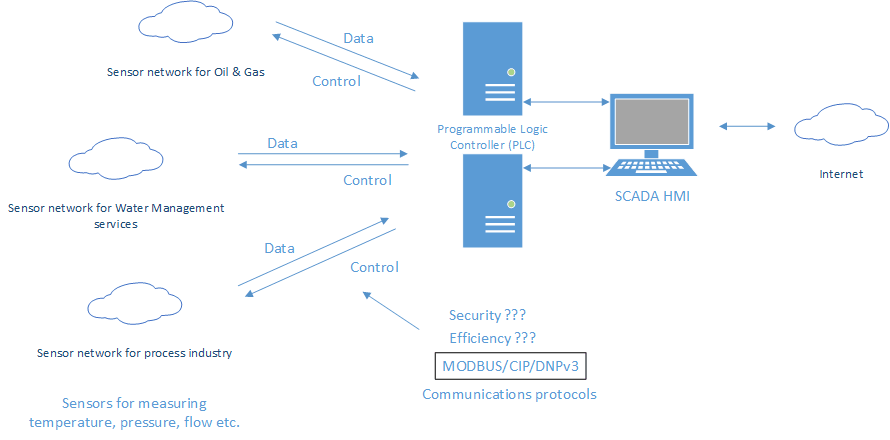

La protección de los sistemas es clave para mantener la seguridad de protocolos en las comunicaciones industriales, de manera que nuestra información y nuestros intercambios de datos estén siempre a salvo. Te contamos hoy cómo mejorar esa seguridad.

¿Qué recursos tenemos para mantener la seguridad de protocolos en las comunicaciones industriales?

Podemos dividir en 5 bloques los tipos de herramientas y recursos que se pueden utilizar para mantener la seguridad en una comunicación industrial.

Simulación de entornos maestro/esclavo

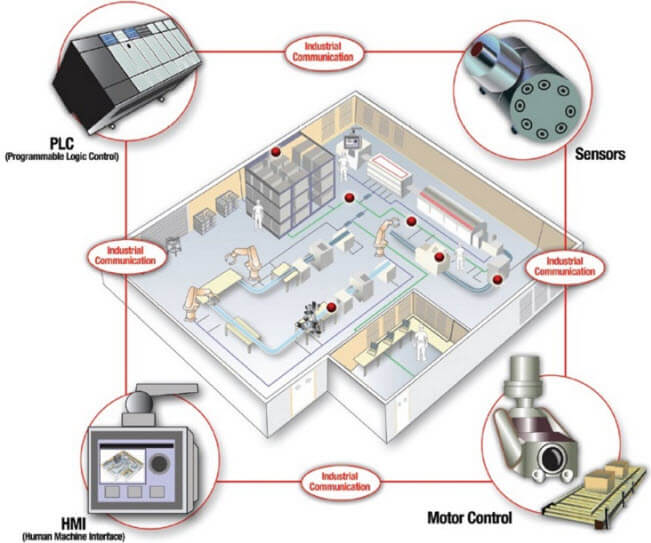

La arquitectura maestro/esclavo es la más común en comunicaciones industriales. Hay herramientas que:

Permiten simular dispositivos esclavos con las funcionalidades del protocolo OPC. Sus funcionalidades permiten realizar pruebas de carga e incluso tests de servidores OPC para encontrar la mejor configuración.

También se pueden modificar los valores que tienen las variables de Modbus entre RTU y SCADA/HMI. Algunas permiten incorporar ruido a las transmisiones.

También hay herramientas que trabajan exclusivamente como maestros. Las hay para hacer simulaciones y otras que funcionan directamente como aplicaciones.

Para las simulaciones de cero debe tenerse acceso a un software que trabaje en ambos extremos que permite que se realicen las pruebas con un mismo grupo de herramientas.

Herramientas que analizan el tráfico

Cuando se simula un entorno o se tiene acceso a las capturas de tráfico toca hacer un análisis de este.

El análisis tiene importancia a la hora de observar cómo es el comportamiento a nivel global en entornos completos, de manera que se pueda plantear la integración de mecanismos de seguridad de redes industriales como pueden ser IDSs, cortafuegos…

Con las herramientas de este tipo se consigue la recopilación de datos como los ajustes DCOM, la versión que se usa del sistema operativo, la configuración DEP o información sobre los ajustes de red que permitan comprobar áreas problemáticas.

También las hay que registran la actividad cliente-servidor, de manera que se aíslen ciertos problemas de interoperabilidad.

Recopilación de información

Es interesante también conseguir información sobre descubrimientos de dispositivos y aquella que se obtiene de los escáneres de red.

Eso sí, es muy importante vigilar cómo va funcionando una herramienta general de este tipo pues al no estar diseñada para un sistema puede interactuar negativamente con él.

Herramientas que protegen los sistemas

La seguridad física es tan importante como lo demás, por ello, también se deben incluir algunas herramientas para la protección de sistemas y dispositivos.

En Linux tenemos Modbusfw, un módulo de iptables que filtra el tráfico en el nivel de capa de aplicación de manera que se protejan los sistemas que usan protocolo Modbus/TCP.

Los IDS/IPS supervisan los protocolos del tipo Modbus/TCP, EthernetIP, DNP3 y similares. Así, permiten que se reconozca el envío de paquetes de datos en IPs no controladas o el uso de las funciones no permitidas.

Para redes con comunicaciones inalámbricas, un conjunto de herramientas que hagan pruebas de seguridad diversas como descodificación de tráfico, identificación de dispositivos o reinyección de tramas.

Más herramientas de seguridad

Para completar una buena auditoría de seguridad de redes de comunicación, se utilizan otros recursos genéricos pero eficaces que trabajan las pruebas de intrusión. Algunos son:

- Metasploid: Es un framework que usa código libre cuando realiza tests de seguridad; así, intenta probar y explotar diversas vulnerabilidades.

- Python scapy: Es un módulo escrito con el que conseguir utilidades y librerías que permitan manipular los paquetes de red.

Realmente estas herramientas no son comunes en los entornos que estamos tratando pero sí sirven, como en otros casos, para evaluar un sistema y su seguridad.