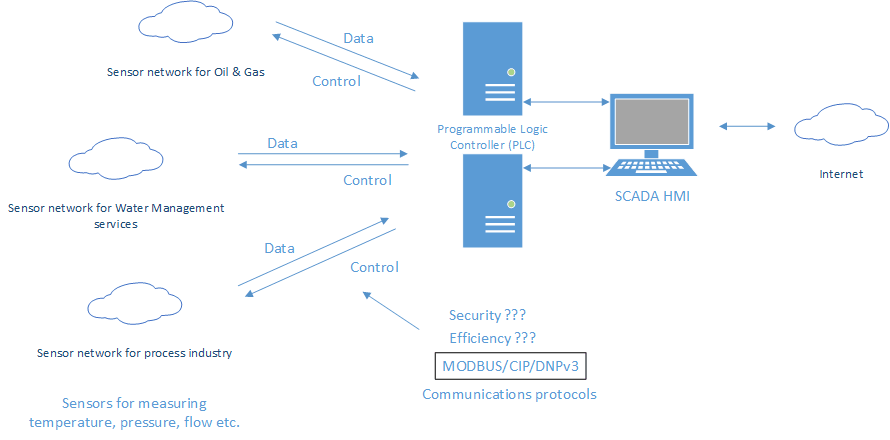

The protection of systems is key to maintain the security of protocols in industrial communications,,es,, so that our information and our exchanges of data are always safe. We tell you today how to improve that security.,,es,What resources do we have to maintain the security of protocols in industrial communications?,,es,We can divide into 5 blocks the types of tools and resources that can be used to,,es,maintain security in an industrial communication,,es,Simulation of master / slave environments,,es,The master / slave architecture is the most common in industrial communications,,es,. There are tools that:,,es, de manera que nuestra información y nuestros intercambios de datos estén siempre a salvo. Te contamos hoy cómo mejorar esa seguridad.

¿Qué recursos tenemos para mantener la seguridad de protocolos en las comunicaciones industriales?

Podemos dividir en 5 bloques los tipos de herramientas y recursos que se pueden utilizar para mantener la seguridad en una comunicación industrial.

Simulación de entornos maestro/esclavo

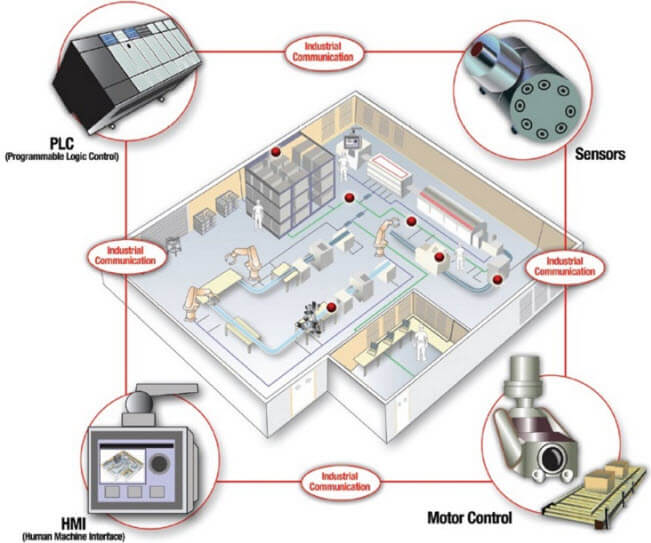

La arquitectura maestro/esclavo es la más común en comunicaciones industriales. Hay herramientas que:

They allow to simulate slave devices with the OPC protocol functionalities. Its functionalities allow load tests and even tests of OPC servers to find the best configuration.,,es,You can also modify the values that the Modbus variables have between RTU and SCADA / HMI.,,es,Some allow to incorporate noise to the transmissions.,,es,There are also tools that work exclusively as teachers. There are some to do simulations and others that work directly as applications.,,es,For zero simulations, you must have access to software that works on both ends that allows tests to be carried out with the same group of tools.,,es,Tools that analyze traffic,,es

También se pueden modificar los valores que tienen las variables de Modbus entre RTU y SCADA/HMI. Algunas permiten incorporar ruido a las transmisiones.

También hay herramientas que trabajan exclusivamente como maestros. Las hay para hacer simulaciones y otras que funcionan directamente como aplicaciones.

Para las simulaciones de cero debe tenerse acceso a un software que trabaje en ambos extremos que permite que se realicen las pruebas con un mismo grupo de herramientas.

Herramientas que analizan el tráfico

When you simulate an environment or you have access to traffic captures, you have to analyze it.,,es,The analysis is important when it comes to observing how global behavior is in complete environments, so that we can consider the,,es,integration of industrial network security mechanisms,,es,such as IDSs, firewalls ...,,es,With the tools of this type, data collection is obtained, such as the DCOM settings, the operating system version used, the DEP configuration or information about the network settings that allow checking problematic areas.,,es,There are also those that register the client-server activity, so that certain interoperability problems are isolated.,,es

El análisis tiene importancia a la hora de observar cómo es el comportamiento a nivel global en entornos completos, de manera que se pueda plantear la integración de mecanismos de seguridad de redes industriales como pueden ser IDSs, cortafuegos…

Con las herramientas de este tipo se consigue la recopilación de datos como los ajustes DCOM, la versión que se usa del sistema operativo, la configuración DEP o información sobre los ajustes de red que permitan comprobar áreas problemáticas.

También las hay que registran la actividad cliente-servidor, de manera que se aíslen ciertos problemas de interoperabilidad.

Information gathering,,es,It is also interesting to get information about discoveries of devices and that obtained from network scanners.,,es,Of course, it is very important to monitor how a general tool of this type is working because, since it is not designed for a system, it can interact negatively with it.,,es,Tools that protect systems,,es,Physical security is as important as everything else,,es,, therefore, some tools for the protection of systems and devices must also be included.,,es,Linux,,en,we have Modbusfw, an iptables module that filters the traffic at the application layer level in a way that protects the systems that use Modbus / TCP protocol.,,es

Es interesante también conseguir información sobre descubrimientos de dispositivos y aquella que se obtiene de los escáneres de red.

Eso sí, es muy importante vigilar cómo va funcionando una herramienta general de este tipo pues al no estar diseñada para un sistema puede interactuar negativamente con él.

Herramientas que protegen los sistemas

La seguridad física es tan importante como lo demás, por ello, también se deben incluir algunas herramientas para la protección de sistemas y dispositivos.

En Linux tenemos Modbusfw, un módulo de iptables que filtra el tráfico en el nivel de capa de aplicación de manera que se protejan los sistemas que usan protocolo Modbus/TCP.

The IDS / IPS supervises the Modbus / TCP, EthernetIP, DNP3 and similar protocols. Thus, they allow the sending of data packets in uncontrolled IPs or the use of non-permitted functions to be recognized.,,es,For networks with wireless communications,,es,, a set of tools that perform various security tests such as traffic decoding, identification of devices or reinjection of frames.,,es,More security tools,,es,To complete a good,,es,security audit of communication networks,,es,, other generic but effective resources that work the intrusion tests are used. Some are:,,es,Metasploid,,en

Para redes con comunicaciones inalámbricas, un conjunto de herramientas que hagan pruebas de seguridad diversas como descodificación de tráfico, identificación de dispositivos o reinyección de tramas.

Más herramientas de seguridad

Para completar una buena auditoría de seguridad de redes de comunicación, se utilizan otros recursos genéricos pero eficaces que trabajan las pruebas de intrusión. Algunos son:

- Metasploid: It is a framework that uses free code when it carries out security tests; thus, try to test and exploit various vulnerabilities.,,es,Python scapy,,en,: It is a written module with which to obtain utilities and libraries that allow to manipulate the network packages.,,es,Actually these tools are not common in the environments we are dealing with but they do serve, as in other cases, to evaluate a system and its security.,,es,2017-09-26T09:03:13 00:00,,en

- Python scapy: Es un módulo escrito con el que conseguir utilidades y librerías que permitan manipular los paquetes de red.

Realmente estas herramientas no son comunes en los entornos que estamos tratando pero sí sirven, como en otros casos, para evaluar un sistema y su seguridad.