La identificación del tráfico en redes IC es un proceso necesario en algunas ocasiones como en las labores de troubleshooting, para su propia documentación, en una auditoría…

En los entornos industriales es donde cobra mayor importancia, gracias a la evolución de los protocolos de comunicaciones que se adentran en los estándares de Ethernet así como de TCP/IP para permitir la integración con otros sistemas y tecnologías, lo que termina por dar lugar a lo que se conoce ya como IIoT e Industria 4.0.

Esa integración tiene, por supuesto, unos riesgos, pues la exposición dentro de la red aumenta considerablemente, teniéndose como muy aconsejable el implementar estrategias de seguridad destinadas a reducir los riesgos de sufrir incidentes de cualquier tipo.

En un proceso de securización de un entorno industrial se va a tratar en uno de los primeros lugares la infraestructura de red, surgiendo los conceptos de separación y segregación.

Separación

La separación es la división de redes de entornos IT tradicionales y las redes de automatización OT.

Entre ellas se debe instalar un elemento de ciberseguridad para redes capaz de filtrar las comunicaciones entre los dos entornos. El más usual, aunque existen otras opciones, es NGFW que, además, añade una capa extra de seguridad.

Segmentación

La segmentación consiste en la fraccionalización del entorno OT ya sea en celdas, áreas o zonas pequeñas la red o conjunto de redes, de manera que en caso de incidente sólo se vea afectada una de ellas, sin propagarse a las demás, evitando de esta manera poner en riesgo las instalaciones.

La regla de oro es poder garantizar la mayor disponibilidad, por lo tanto, la segmentación es imprescindible como método de prevención. El tráfico de cada pequeña zona debe pasar, una vez más, por un NGFW y quedar condicionado por la política de seguridad preestablecida.

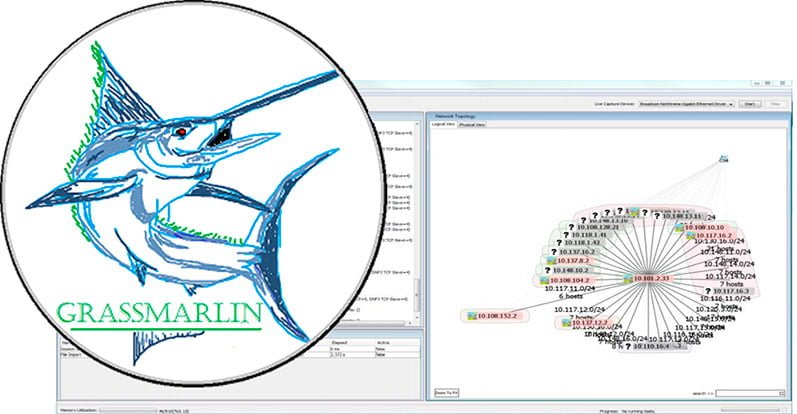

Grassmarlin

Para llevar a cabo este proceso lo primero que se debe hacer es identificar el tráfico en redes IC. Una de las maneras más sencillas y eficientes de conseguirlo es con Grassmarlin, que identifica el tráfico, descubre dispositivos, hace representaciones lógicas y físicas, gráficos y arquitecturas, exporta información a formato, etc.

Esto se consigue de manera pasiva, sin interrumpir las operaciones de los equipos. Esto se consigue bien interpretando la información contenida en un PCAP, bien capturando el tráfico con la propia aplicación.

Configuraremos un puerto modo port-mirroring para que vayamos recibiendo copia de todo el tráfico. Las maneras de hacerlo dependerán del recurso que estemos utilizando para ello. En cualquier caso se trata de conseguir dicha información, formatearla y explotarla según tu propósito.

Grassmarlin permite crear y editar protocolos e identificadores. Si no utilizamos esta aplicación es importante que busquemos una que igualmente lo permita.

Las aplicaciones de este tipo son de muchísima utilidad pues permiten la identificación del tráfico en redes IC con mucha facilidad y con opciones de modificación y personalización.

Los trabajadores a menudo no tienen mucha idea de cómo funciona el tráfico en las redes de las que hacen uso y contar con este recurso es más que recomendable para realizar esta parte tan necesaria de la auditoría de redes de telecomunicación, puesto que esto permitirá localizar los puntos a optimizar y a securizar del sistema.